威胁行为者正在使用一种巧妙的新方法向各种操作系统和平台秘密发送恶意软件:他们创建了一个使用开源游戏引擎 Godot Engine 的恶意软件加载器。

这个被称为 GodLoader 的加载器通过 Stargazers Ghost 网络发布,这是一个由 GitHub 账户和存储库组成的庞大网络,提供恶意软件的 “即服务 ”发布。

据 Check Point 研究人员称,迄今已有超过 1.7 万台机器感染了该恶意加载器。而当这些机器属于开发者时,风险就更大了。

“由于开发人员经常访问和使用 Godot Engine 等开源平台进行游戏开发,在不知情的情况下将恶意代码纳入其项目的可能性就成为一个值得关注的问题。”他们指出:“游戏玩家下载和安装的游戏可能是用受攻击的工具制作的,这也增加了他们的风险。”

他们指出:“潜在攻击的目标可能是 120 多万使用 Godot 开发的游戏的用户。这些情况涉及利用合法的 Godot 可执行文件,以 mod 或其他可下载内容的形式加载恶意脚本。”

利用 Godot 引擎制作恶意软件加载程序

Godot引擎是一种流行的免费开源2D和3D游戏引擎/开发平台,既可以在许多平台上运行,也可以将项目导出到Windows、Linux、macOS、Android、iOS、各种VR平台等。

它支持的编程语言包括 GDScript,这是一种用于代码开发的自定义脚本语言,威胁者利用它来制作恶意代码。

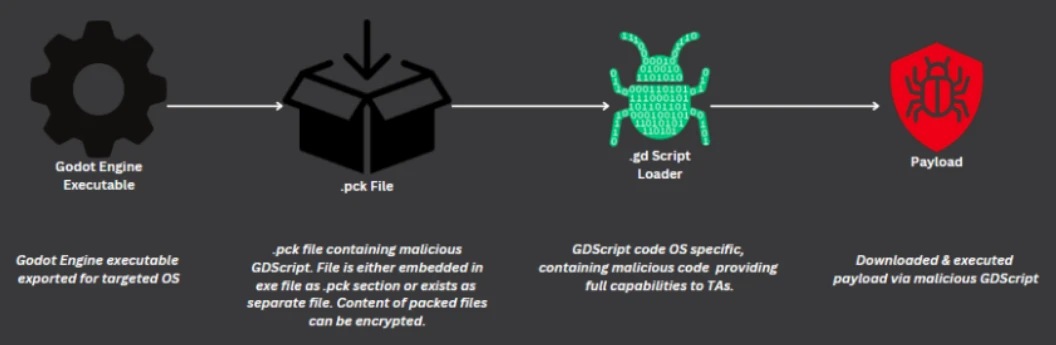

“利用 Godot 引擎的关键在于使用 .pck 文件,这些文件捆绑了游戏资产,包括脚本和场景,以便分发。当加载这些文件时,恶意 GDScript 可以通过内置回调函数执行,”Check Point 研究人员说。

“这一功能为攻击者提供了多种可能性,从下载额外的恶意软件到执行远程有效载荷–所有这一切都不会被发现。由于 GDScript 是一种全功能语言,威胁行为者拥有反沙箱、反虚拟机措施和远程有效载荷执行等多种功能,使恶意软件能够不被发现。”

这项新技术的工作原理(来源:Check Point Research)

研究人员发现,威胁行为体在 Windows 机器上投放了加载器,但也创建了可在 macOS 和 Linux 上运行的概念验证加载器,以证实可以做到这一点,而且很容易做到。

“Android加载器似乎也有可能,但需要对Godot引擎进行修改。不过,由于苹果公司严格的 App Store 政策,iOS 版本不太可能推出,这将使部署工作充满挑战,”他们指出。

GodLoader 的分发

如前所述,威胁者选择 Stargazers 幽灵网络来分发恶意加载器,这很可能是因为开发者和游戏玩家习惯于在 GitHub 上搜索软件包和作弊器。

这个幽灵账户网络用于分发各种恶意软件,其设置方式可确保其长期生存:不同的账户有不同的作用–有的提供恶意下载链接,有的提供恶意软件(加密存档),还有的成为软件源的明星并订阅软件源(以提高其知名度、受欢迎程度和表面合法性)。

Check Point 研究人员分享说:“在传播 GodLoader 的过程中,使用了大约 200 个软件源和超过 225 个 Stargazer Ghost 账户。”

受害者以为他们下载的是付费软件的破解版或密钥生成器。相反,他们得到的是GodLoader,然后下载并安装了XMRig加密货币挖掘器或RedLine信息窃取器(托管在bitbucket.org上)。

至少从 2024 年 6 月 29 日开始,该计划背后的威胁行为者就一直在使用 GodLoader,而不会被杀毒工具标记。

Check Point 的研究人员说:“高度针对性的传播方式与隐蔽、不被察觉的技术相结合,导致了极高的感染率,”他们警告说,VirusTotal 中几乎所有的反病毒引擎都没有发现这种技术。