卡巴斯基实验室(Kaspersky Labs)发布了一款名为Elpaco的新型复杂勒索软件变种,它是Mimic勒索软件家族的进化版。这款先进的恶意软件具有大量定制功能,以全球受害者为目标,同时利用已知漏洞和合法软件工具隐秘地执行操作。

Elpaco 勒索软件通过被破坏的远程桌面协议 (RDP) 连接渗透系统,通常是通过暴力攻击实现的。一旦进入系统,攻击者就会利用臭名昭著的 CVE-2020-1472 漏洞(通常称为 Zerologon)来提升权限。这使他们能够完全控制受害者的服务器,为勒索软件的部署创造条件。

Elpaco 的突出特点之一是与合法文件搜索引擎 Everything 库集成,以简化其恶意活动。卡巴斯基的研究人员指出:“该病毒以类似于Mimic勒索软件的方式滥用了这个库。”

Elpaco 的武器库包括:

- 可定制的图形用户界面(GUI): 操作员可以配置勒索软件的行为,如更改赎金说明、选择加密的文件和目录以及排除特定格式。

- 复杂的加密算法: 该恶意软件采用 ChaCha20 流密码进行文件加密,其密钥使用 RSA-4096 进一步加密,没有私人密钥几乎无法解密。

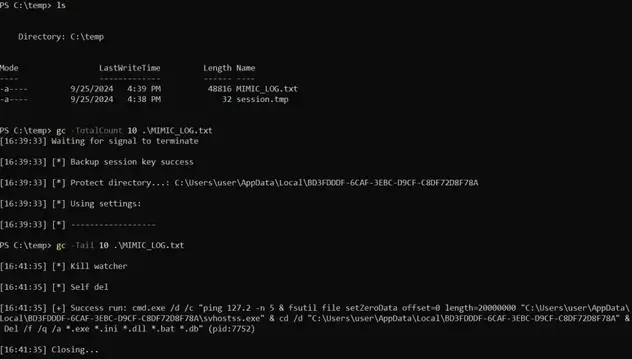

- 隐身和规避策略: Elpaco 会在加密后删除自身,利用 fsutil 命令等工具安全地清除其痕迹,确保在取证分析过程中尽量不被发现。

Elpaco 以密码保护压缩包的形式发布,其中包含各种组件,包括:

- 卫士控制工具 (DC.exe): 用于禁用 Windows Defender。

- svhostss.exe: 主要可执行文件,模仿合法进程以迷惑分析人员。

- session.tmp: 会话密钥,可在加密中断时恢复加密。

- gui40.exe: 供操作员管理和自定义勒索软件参数的图形用户界面。

该勒索软件使用多线程方法加密文件,提高了速度和效率。在执行过程中,会保留详细的日志,如 MIMIC_LOG.txt,记录其操作,供攻击者查看。

MIMIC_LOG.txt 文件 | 图片: 卡巴斯基

Elpaco 与美国、俄罗斯、德国和韩国等多个大洲的攻击有关,其攻击范围还扩展到加拿大、罗马尼亚和英国等国家。有证据表明,包括 Elpaco 在内的 Mimic 变种自 2023 年 8 月以来一直在使用。

卡巴斯基的研究人员强调了 Elpaco 的适应性及其带来威胁的重要性。他们指出:“该工具提供了一个有趣的用户界面来定制其属性,同时允许操作员将参数导出到配置文件中。这种能力使其具有高度的通用性,对威胁行为者具有吸引力。”